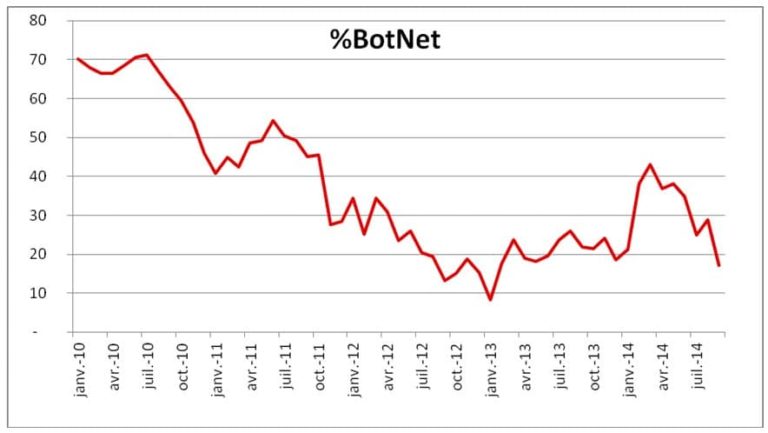

Botnet et zombies

Nous présentons ici les articles ayant un rapport avec les botnets, les postes zombies et les postes piratés généralement utilisés pour transmettre du spam. Tous les aspects comme statistiques, articles de fond ou nouvelles techniques de propagation y sont présents.

Filtrer par catégories

Rechercher parmis les actualités