Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …

La base de la sécurisation de sa messagerie électronique commence par la mise en place d’un antispam et d’un antivirus. Le service utilisé doit être en mesure de stopper tous types de malwares, ransomwares, virus polymorphes et vous protéger aussi des malwares encore inconnus. Ce service doit également permettre de bloquer les spams, le phishing, les scams ainsi que les arnaques au président et surtout avoir un taux de faux-positif extrêmement faible (ne pas bloquer des emails légitimes). Le service en question doit d’autre part, offrir une très haute disponibilité et une conservation des emails en cas d’indisponibilité avec accès aux messages en attente.

Indépendamment des fonctionnalités et des capacités de filtrage de votre outil de protection, il convient de plus, de s’assurer contre le piratage de sa messagerie, l’usurpation de son identité, la confidentialité des communications et la sécurisation du flux des mails afin d’éviter le contournement (par exemple : man-in-the-middle). La conformité des communications et la protection de la chaîne de confiance entre les serveurs ainsi que l’autorité de certification sont aussi nécessaires pour assurer une bonne protection.

Cet article énumère, par ordre de simplicité de mise en place, les différentes étapes qui vous permettront d’arriver à une sécurité optimum de votre messagerie électronique.

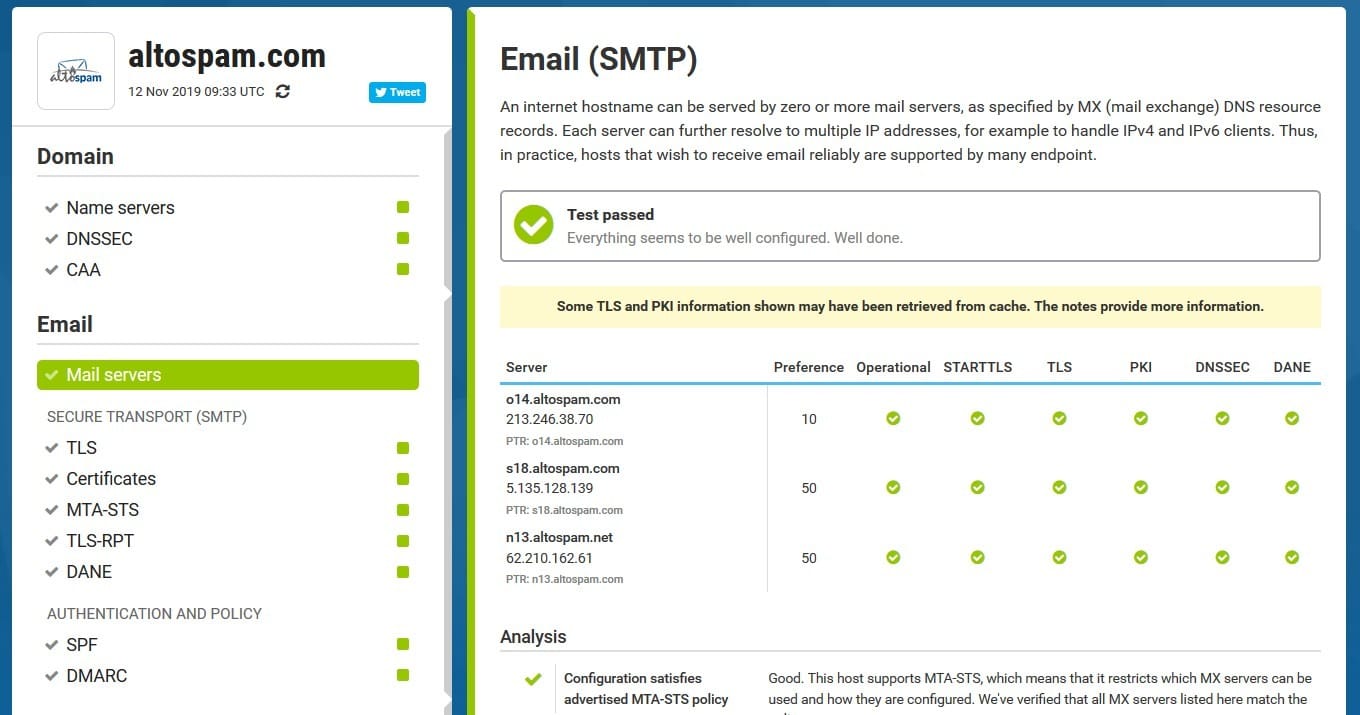

Il est important d’avoir plusieurs serveurs MX en France et sécurisés, présents chez des opérateurs distincts, supportant TLS1.0 à TLS1.3, gérés sur différentes zones DNS répliquées et protégées par DNSSEC et DANE. De manière détaillée, voici comment doivent être paramétrés vos serveurs de messagerie :

– Il est impératif d’avoir au moins deux MX par nom de domaine. Ces MX doivent être situés géographiquement sur des datacentres et des opérateurs français distincts, afin d’assurer une parfaite disponibilité du service. D’autre part, comme le précise le Service du Haut Fonctionnaire de Défense et de Sécurité (HFDS) du ministère de l’économie, quand les serveurs sont en France, les communications se font dans un cadre judiciaire unique et directement opérationnel. De plus, l’Union Européenne fournit un cadre réglementaire (RGPD) mais aussi des coopérations entre états membres.

– Les serveurs de messagerie doivent être hautement sécurisés et doivent accepter de communiquer en TLS1.0, TLS1.1, TLS1.2 et TLS1.3 (dernière norme). Le TLS1.0, bien que plus conforme au PCIDSS depuis juin 2018, doit être conservé pour des questions d’interopérabilité avec des serveurs non à jour. À titre d’exemple, Orange.fr n’est toujours pas en mesure d’envoyer des emails en TLS1.1 ou TLS 1.2 !

– Les algorithmes de chiffrement proposés doivent être forts et non vulnérables, nous recommandons de suivre les préconisations de l’OWASP et de privilégier l’algorithme de chiffrement le plus fort disponible en premier (Cipher preference).

– Les différents MX doivent être gérés par des zones DNS distinctes, si possible hébergées chez deux fournisseurs DNS différents. Afin d’assurer une très haute disponibilité, il est préférable d’utiliser des serveurs MX gérés sur différents domaines afin de ne pas être dépendant d’une seule zone DNS, car si la résolution DNS ne fonctionne pas, les emails ne pourront pas être envoyés au serveur de messagerie.

– Ces différentes zones DNS doivent être protégées par DNSSEC afin de sécuriser les échanges DNS et d’éviter les attaques par substitution de serveur de messagerie. DNSSEC permet de valider l’authenticité de la réponse fournie par le serveur DNS.

– Idéalement les serveurs de messagerie doivent utiliser un certificat valide émis par une AC réputée, mettant en place l’OCSP stapling afin de permettre une vérification immédiate du certificat par les serveurs distants.

– La vérification de la conformité des certificats utilisés pour TLS doit être assurée par la mise en place de DANE sur DNSSEC. DANE protège la chaîne de confiance entre le serveur et l’autorité de certification.

Tous les clients Altospam bénéficient de fait de l’ensemble de ces recommandations étant donné que vis-à-vis d’internet, leurs serveurs de messagerie sont les serveurs Altospam, eux-mêmes correctement configurés sur tous ces aspects.

Retrouvons maintenant tous les points d’amélioration possibles une fois les serveurs de messagerie parfaitement configurés. Les points ci-dessous sont classés du plus simple à mettre en œuvre au plus complexe.

1. Créer les adresses : postmaster et abuse.

Par souci de conformité aux RFC 2142 et RFC 5321, nous vous conseillons de créer les adresses postmaster@votredomaine.fr et abuse@votredomaine.fr. Ces adresses peuvent être des alias vers l’adresse du responsable informatique. Elles sont importantes car elles permettent à quiconque de communiquer avec un administrateur en cas de problème de communication ou d’envoi de spams depuis votre serveur de mail.

2. SPF, DKIM et DMARC

Nous vous conseillons fortement la mise en place des protocoles de vérification des serveurs de messagerie autorisés. SPF permet d’identifier les adresses IP autorisées à envoyer des emails au nom de votre domaine. DKIM signe numériquement les emails sortants pour assurer leur intégrité. Et DMARC permet de préciser la politique à appliquer par le destinataire en cas de non-respect de SPF et DKIM, et permet aussi de recevoir des rapports de non-conformité.

Si vous utilisez notre service MailOut (option d’Altospam), voici ce que pourraient être ces champs. Il s’agit par défaut de politique assez restrictive. Il est également important de personnaliser votre configuration SPF si vous utilisez par exemple un prestataire pour l’envoi de vos emailings.

@ IN TXT "v=spf1 include:_spf.oktey.com -all" mail._domainkey IN TXT "v=DKIM1; k=rsa; t=y; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCwxd9+aNMru1CzIUe5hRLlnBkfOFtGnGdntEoSvJy7dyhSO638HJRJgM5UmSe5/qoCJemShO+h87uLlCGQIci2uHvUDjsrw2s2ygGroQZH6JANgDgV5OrPAHsBNURDE9zqzHLH1+RFyDdB6BGSkcfj2ekTGnhpgU05+84k24i2xQIDAQAB" _dmarc IN TXT "v=DMARC1; p=quarantine; rua=mailto:postmaster@votredomaine.fr; sp=reject"

3. MTA-STS et TLS reporting (TLS-RPT)

MTA-STS (RFC 8461) est un mécanisme d’authentification de vos serveurs MX. Sa mise en place se fait par la création dans le sous-domaine : « mta-sts » d’une page : « .well-known/mta-sts.txt » accessible en HTTPS. A titre d’exemple, dans le cas de l’utilisation d’Altospam, cette page devra contenir les informations suivantes :

version: STSv1

mode: testing

mx: *.altospam.com

mx: *.altospam.net

max_age: 2592000

Le fichier en question sera donc accessible à l’adresse : https://mta-sts.votredomaine.fr/.well-known/mta-sts.txt . Dans ce fichier « testing » indique que la configuration ne fait que reporter les évènements. Une fois testé, pour passer en production, modifiez simplement : « testing » par : « enforce ».

Afin de diffuser l’information, il convient aussi d’ajouter un champ TXT sur votre domaine. L’id permettant de faire évoluer la politique est un numéro de série reprenant généralement la date de mise à jour :

_mta-sts IN TXT "v=STSv1; id=2019110801;"

TLS-RPT (RFC 8460) permet quant à lui d’obtenir des rapports en cas de problème de communication lié à l’utilisation de TLS sur votre messagerie. Le format de ce champ est par exemple :

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@votredomaine.fr"

Pour l’exploitation des rapports DMARC et TLS-RPT, vous pouvez utiliser un service externe comme : https://www.uriports.com/ ou https://www.mailhardener.com/ . Ces services concentrent à un seul endroit tous les rapports de conformité et automatisent les tâches d’analyse.

4. DNSSEC

DNSSEC doit être activé chez votre gestionnaire DNS et chez votre registrar de domaine pour l’enregistrement DS (s’il s’agit de prestataires différents). Pour les clients Altospam, DNSSEC est déjà actif sur nos domaines. Cependant, pour verrouiller entièrement la chaîne, il est préférable que votre nom de domaine soit aussi sécurisé via DNSSEC. D’autre part, l’usage de DANE au niveau des serveurs Altospam n’a que peu d’intérêt si vos champs MX ne sont pas eux-mêmes protégés par DNSSEC. Nous vous conseillons donc fortement d’activer DNSSEC sur votre domaine.

Une fois que vous aurez mis en place ces différents éléments, votre messagerie sera optimisée et sécurisée.

Il existe des outils en ligne de diagnostic afin de vous assurer de l’activation de ces différentes procédures. Voici ceux qui nous semblent les plus intéressants : https://www.hardenize.com/ , https://nstools.fr/ , https://en.internet.nl/mail/ et https://aykevl.nl/apps/mta-sts/

Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …

Actualités associées