Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …

L’authentification des emails devrait être un élément crucial de sécurité informatique de toute entreprise. En effet, c’est ce qui permet de renforcer leur posture de sécurité et protéger efficacement leurs communications électroniques contre les cyberattaques.

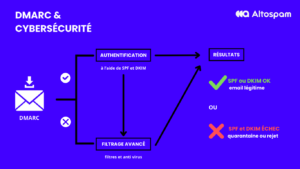

DMARC est un mécanisme de sécurité des emails. Complété par les protocoles SPF et DKIM, il utilise des enregistrements DNS pour indiquer aux serveurs de messagerie comment traiter les emails qui échouent à l’authentification. Dans ce cas, DMARC met en place :

Cette démarche assure une protection plus robuste contre les attaques de phishing et de spoofing.

D’abord, pour configurer SPF il est nécessaire d’ajouter un enregistrement DNS spécifiant les adresses IP autorisées à envoyer des emails au nom de votre domaine. En ce qui concerne DKIM, il est préférable de générer une paire de clés publique/privée, avant de configurer une entrée DNS pour la clé publique pour signer les emails sortants. Une fois configurés, ces protocoles réduisent les risques d’usurpation d’identité. Par ailleurs, d’autres paramètres sont cruciaux à connaître pour améliorer la délivrabilité et réception de vos emails.

En effet, pour garantir à vos collaborateurs l’authenticité et la sécurité de leurs communications il est crucial de les sensibiliser sur la différence de certains en-têtes d’emails. Les mécanismes de validation des adresses email jouent un rôle crucial dans la détection et la prévention des attaques par email. Parmi les principaux éléments à prendre en compte dans cette évaluation, on retrouve les champs MailFrom et From.

Ensemble, SPF et DKIM fournissent une fondation solide sur laquelle DMARC pourra opérer, permettant ainsi une politique de validation plus stricte qui minimise les risques de phishing et d’usurpation d’identité. En configurant correctement ces protocoles, les organisations renforcent leur sécurité et assurent la fiabilité de leur communication par email.

Tout d’abord, il est important de comprendre les entêtes d’emails.

Le DMARC viendra donc évaluer le domaine du FROM pour valider si l’alignement SPF et DKIM est correct ou non. Sa présence est cruciale car il permet aux domaines d’envoi de spécifier comment les emails non authentifiés devraient être traités par les récepteurs, augmentant ainsi la sécurité en réduisant les risques de phishing et de fraudes liées à l’usurpation d’identité. Connaître ces différences garantit à vos collaborateurs une meilleure évaluation de l’origine réelle d’un email. De plus, cette pratique permet aux entreprises d’appliquer des politiques de sécurité plus efficaces en identifiant avec précision les destinataires autorisés et en détectant les éventuelles tentatives d’intrusion ou de compromission.

Environ 40% des entreprises européennes ont signalé avoir été la cible d’une attaque de phishing en 2022 et malgré toutes les avancées mises en place pour contrer ces cyberattaques, elle persistent. Pour la plupart des hackers, l’intelligence artificielle et des techniques de plus en plus sophistiquées leur permettent d’accéder à vos données confidentielles.

Selon DMARC, pour évaluer efficacement votre cybersécurité, il est essentiel de prendre en compte la mise en place d’une politique de protection des emails, l’authentification des expéditeurs et la surveillance continue des activités suspectes. Par ailleurs, d’autres points sont à prendre en compte.

Pour gagner en efficacité, la mise en place d’une évaluation interne est indispensable. En effet, elle permet d’en ressortir les points cruciaux et de former les utilisateurs sur les bonnes pratiques en matière de sécurité des emails.

En conclusion, adopter DMARC constitue une étape essentielle pour que les entreprises se protègent contre les attaques ciblant les messageries professionnelles. Avec une combinaison de sensibilisation au phishing et de technologies avancées comme Mailsafe d’Altospam (anti-phishing, anti-spearphishing, anti-malware et anti-ransomware), les entreprises peuvent renforcer leur sécurité et se prémunir contre les menaces émergentes. Il est essentiel de vérifier l’authenticité des messages électroniques, réduisant ainsi considérablement les risques de phishing, de spoofing et d’usurpation d’identité.

Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …