Spoofing, usurpation d'identité

Définition de spoofing

Le spoofing, qui signifie usurpation en anglais, est l’ensemble des techniques qui permettent à un attaquant de se faire passer pour un tiers. Appliqué à la messagerie, ce terme présente une tentative de faire passer l’auteur d’un message pour un contact connu directement ou indirectement (sous-traitant, contact de contact, etc). Son but est généralement de récolter des informations ou données sensibles, voir simplement d’initier un contact qui sera exploité ultérieurement.

Quelle est la différence entre le spoofing et le phishing ?

Le spoofing et le phishing sont deux types d’attaques cybercriminelles liées à la falsification de l’identité en ligne. Ils diffèrent par leurs méthodes et leurs objectifs.

Le spoofing se concentre sur la falsification de l’adresse IP, de l’adresse e-mail, du nom de domaine ou d’autres informations d’identification numérique pour faire croire à la cible que l’expéditeur d’un e-mail, d’une communication réseau ou d’une source en ligne est légitime. Il peut impliquer la manipulation de l’adresse IP source, de l’en-tête d’e-mail, du nom de domaine, ou même du numéro de téléphone. L’objectif principal du spoofing est de masquer l’identité réelle de l’expéditeur ou de falsifier l’origine d’une communication. Il ne vise pas nécessairement à tromper l’utilisateur ou à l’inciter à prendre des mesures spécifiques, mais plutôt à brouiller l’origine de la communication.

Le phishing est une forme spécifique d’attaque de spoofing qui vise à tromper activement les utilisateurs. Les cybercriminels envoient des e-mails ou des messages frauduleux qui semblent provenir d’expéditeurs de confiance, tels que des banques, des entreprises, des institutions gouvernementales, ou même des contacts personnels. Ces e-mails de phishing contiennent souvent des liens malveillants ou des pièces jointes conçues pour inciter les destinataires à divulguer des informations sensibles, telles que des identifiants de connexion, des mots de passe ou des informations financières. L’objectif principal du phishing est de tromper les destinataires et de les inciter à prendre des mesures indésirables, telles que cliquer sur des liens malveillants, télécharger des logiciels malveillants, ou divulguer des informations personnelles. Les cybercriminels cherchent à exploiter les utilisateurs pour des gains financiers ou pour accéder à des données sensibles.

Le spoofing se concentre sur la falsification de l’identité en ligne sans nécessairement chercher à tromper l’utilisateur ou à l’inciter à agir. Tandis que le phishing est une forme spécifique de spoofing qui vise à tromper activement les utilisateurs pour les inciter à prendre des mesures indésirables.

Quelles sont les formes d’attaques de spoofing, d’usurpation d’identité?

Les attaques de spoofing sont l’une des principales menaces auxquelles les entreprises sont confrontées. Ces attaques exploitent la falsification de l’expéditeur pour tromper les utilisateurs et compromettre la sécurité des données.

- Le phishing est l’une des formes les plus courantes d’attaques de spoofing. Les cybercriminels envoient des e-mails frauduleux qui semblent provenir d’expéditeurs légitimes pour inciter les destinataires à divulguer des informations sensibles, telles que des identifiants de connexion, des mots de passe ou des informations financières.

- Le spear phishing est une forme de phishing plus ciblée et sophistiquée. Les attaquants se renseignent sur leurs cibles et personnalisent leurs e-mails pour augmenter les chances de succès. Ces e-mails peuvent sembler provenir de collègues, de supérieurs hiérarchiques ou d’organisations de confiance.

- Les attaques de spoofing d’adresse IP consistent à modifier l’adresse IP source d’un e-mail pour masquer la véritable origine. Cela peut être utilisé pour contourner les filtres anti-spam ou pour tromper les destinataires sur l’emplacement géographique de l’expéditeur.

- Le spoofing d’adresse e-mail implique la falsification de l’adresse de l’expéditeur dans l’en-tête de l’e-mail. Les attaquants utilisent souvent des domaines similaires à ceux des organisations ciblées pour rendre les e-mails plus convaincants

- Les attaques de spoofing de nom de domaine consistent à utiliser un nom de domaine frauduleux ou falsifié dans l’en-tête de l’e-mail. Cela peut tromper les destinataires en leur faisant croire que l’e-mail provient d’une source légitime.

- Spoofing de Numéro de Téléphone (Vishing): Bien que principalement associé aux appels téléphoniques, le spoofing de numéro de téléphone (vishing) peut également être utilisé dans les e-mails. Les attaquants falsifient le numéro de téléphone de l’expéditeur pour inciter les destinataires à répondre à des demandes frauduleuses.

- Spoofing d’En-tête MIME : Les en-têtes MIME sont utilisés pour spécifier la structure d’un e-mail, y compris le contenu et les pièces jointes. Les attaquants peuvent falsifier ces en-têtes pour faire croire que l’e-mail est légitime, même s’il contient des liens malveillants ou des pièces jointes dangereuses.

- Le spoofing DNS implique la manipulation des serveurs DNS pour rediriger le trafic vers des sites Web frauduleux. Cela peut être utilisé pour soutenir des attaques de phishing en redirigeant les utilisateurs vers de faux sites Web.

- Spoofing de Réseau (Man-in-the-Middle) : Dans une attaque de spoofing de réseau, un attaquant s’interpose entre la communication entre deux parties et peut intercepter, modifier ou falsifier les données échangées. Cela peut être utilisé pour voler des informations sensibles.

- Spoofing d’Identité (ID Spoofing): L’ID spoofing consiste à usurper l’identité d’un utilisateur légitime pour accéder à des systèmes ou à des informations protégées. Cela peut être utilisé pour des attaques ciblant des accès non autorisés aux comptes.

Quel est le fonctionnement du spoofing ?

Le plus souvent , un message de spoofing va présenter comme émetteur (champ FROM) une adresse connue, ou ressemblant à une adresse connue. Ce pourrait être par exemple un message venant de l’adresse « gerard-dupont@gmail.com », émetteur connu dont l’adresse légitime serait en fait « gerard.dupont@gmail.com ». Une autre possibilité, encore plus simple à exploiter, est de modifier le nom d’affichage de l’émetteur : Une adresse de messagerie est classiquement formée de deux éléments, telle que définie par la RFC 5322 (https://www.rfc-editor.org/rfc/rfc5322#section-3.4) :

– Un nom d’affichage (« display-name ») qui indique la personne ou le service émetteur

– L’adresse elle-même (« angle-addr ») entre crochets (« <> ») qui indique l’adresse technique

Ce qui donne une adresse de type « Jean Martin <jm@exemple.fr> » ou « Service Comptabilite <compta@exemple.fr> ».

Le nom d’affichage est purement informatif, il n’est en aucun cas significatif ou validant de l’identité de l’émetteur. C’est donc un élément très facile à contrefaire. Voici un exemple de nom d’affichage contrefait :

Enfin, la méthode la plus courante est l’usurpation pure et simple de l’adresse elle-même : Un message forgé se présentant comme venant d’un auteur alors qu’il vient d’une source sans rapport.

Comment se protéger des attaques de spoofing ?

La lutte contre ces attaques de spoofing nécessite une combinaison de mesures techniques, telles que la mise en place de logiciel anti-spam, la formation des utilisateurs pour les sensibiliser aux menaces, et l’utilisation de technologies de sécurité des e-mails telles que DKIM, SPF et DMARC. Plusieurs systèmes existent pour confirmer l’authentification de l’auteur d’un message.

- Utilisez la validation DKIM (DomainKeys Identified Mail) :

Configurez DKIM pour signer numériquement les e-mails sortants. Cette signature permet aux destinataires de vérifier que les e-mails proviennent bien de votre domaine et qu’ils n’ont pas été falsifiés en cours de route. – DKIM assure que le message émis n’a pas été modifié, intercepté ou détourné. - Mettez en place SPF (Sender Policy Framework) : SPF permet de spécifier les serveurs autorisés à envoyer des e-mails en votre nom. Configurez une politique SPF stricte pour indiquer aux serveurs de messagerie quels serveurs sont autorisés à envoyer des e-mails en utilisant votre domaine. – SPF assure que le serveur émetteur d’un message est autorisé à distribuer les messages de son domaine.

- Implémentez DMARC (Domain-based Message Authentication, Reporting, and Conformance) : DMARC est une extension de SPF et DKIM qui vous permet de définir des politiques de conformité pour les e-mails sortants. Il fournit également des rapports sur les tentatives de spoofing. En configurant DMARC, vous pouvez spécifier comment les e-mails non conformes doivent être traités (par exemple, les rejeter ou les marquer comme suspects). DMARC publie une politique claire, pour un domaine émetteur, indiquant la politique à appliquer en cas de réception de message ne validant pas SPF et DKIM.

- Sensibiliser et former les collaborateurs : Fournissez une formation régulière sur la sécurité des e-mails pour sensibiliser aux menaces de spoofing et apprendre à reconnaître les signes d’un e-mail de phishing ou de spoofing.

- Mettez en place des logiciels anti-spam et anti-phishing pour identifier et bloquer les e-mails suspects avant qu’ils n’atteignent les boîtes de réception.

- Vérifiez l’authenticité des e-mails entrants : Établissez des procédures pour vérifier l’authenticité des e-mails entrants, en particulier ceux qui demandent des informations sensibles ou des actions critiques. Utilisez des canaux de communication alternatifs pour confirmer l’identité de l’expéditeur si nécessaire.

- Surveillez les noms de domaine similaires : Gardez un œil sur les noms de domaine similaires à votre domaine principal. Les attaquants peuvent enregistrer des domaines qui ressemblent étroitement au vôtre pour tromper les utilisateurs.

- Utilisez des solutions de sécurité avancées : Envisagez d’investir dans des solutions de sécurité avancées qui utilisent l’analyse comportementale et l’apprentissage automatique pour détecter les e-mails de spoofing et de phishing.

- Faites régulièrement des audits de sécurité : Effectuez des audits de sécurité réguliers pour identifier les vulnérabilités potentielles et renforcer les mesures de protection contre le spoofing.

Comment identifier et repérer un email de spoofing ?

Les cybercriminels sont de plus en plus habiles pour dissimuler leurs attaques. Bien que les escroqueries/arnaques par usurpation d’identité soient de plus en plus élaborées et sophistiquées, certains indices peuvent vous aider à identifier un courriel usurpé. Voici quelques conseils pour vous aider à repérer un e-mail de spoofing :

- Vérifiez l’adresse de l’expéditeur : Examinez attentivement l’adresse e-mail de l’expéditeur. Les attaquants peuvent utiliser des adresses qui semblent similaires à celles d’organisations légitimes, mais qui contiennent des fautes de frappe ou des caractères substitués. Soyez attentif aux détails.

- Méfiez-vous des noms d’expéditeur suspects : L’adresse e-mail peut sembler correcte, mais le nom de l’expéditeur peut être étrange ou générique. Par exemple, un e-mail de phishing peut provenir de « Service Client » au lieu d’un nom spécifique.

- Vérifiez les erreurs de grammaire et d’orthographe : Les e-mails de spoofing ont souvent des erreurs de grammaire, d’orthographe ou de syntaxe. Soyez attentif à ces signes.

- Examinez l’URL des liens inclus : Si l’e-mail contient des liens, survolez-les avec votre curseur sans cliquer. Cela affiche l’URL réelle dans la barre d’état de votre navigateur. Assurez-vous que l’URL correspond à celle d’une source fiable et que le site utilise le protocole « https » pour une connexion sécurisée.

- Méfiez-vous des demandes d’informations sensibles : Soyez prudent si l’e-mail vous demande de fournir des informations sensibles telles que des identifiants de connexion, des mots de passe, des numéros de carte de crédit, etc. Les organisations légitimes ne vous demanderont jamais de telles informations par e-mail.

- Vérifiez la signature DKIM (DomainKeys Identified Mail) : Si l’e-mail est signé avec DKIM, vous pouvez vérifier la validité de la signature. Cependant, n’oubliez pas que certaines attaques de phishing peuvent également utiliser DKIM.

- Recherchez des incohérences : Comparez le contenu de l’e-mail avec les informations que vous connaissez déjà sur l’expéditeur ou l’organisation. Recherchez des incohérences, telles que des numéros de téléphone incorrects, des adresses de bureau fantaisistes, ou des informations contradictoires.

- Méfiez-vous des menaces et des pressions : Les e-mails de spoofing peuvent contenir des menaces, des pressions pour une action rapide ou des délais limités. Soyez prudent si l’e-mail vous incite à agir rapidement sans vérification.

- Utilisez des solutions de sécurité des e-mails telles que les filtres anti-phishing et les systèmes de détection des menaces, peuvent aider à identifier et à bloquer les e-mails de spoofing avant qu’ils n’atteignent votre boîte de réception.

- Contactez directement la source : Si vous avez des doutes sur un e-mail, contactez directement l’expéditeur ou l’organisation à partir de leurs canaux officiels, tels que leur site Web ou leur numéro de téléphone officiel, pour vérifier l’authenticité de l’e-mail.

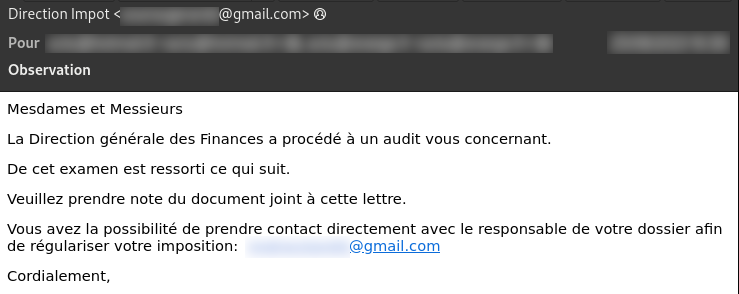

Exemple de Spoofing

Ce message se présente comme un message venant des Impôts, dans son nom d’affichage comme dans son contenu, mais son adresse d’envoi est du domaine « gmail.com ». De plus, sa mise en page ne correspond aux messages classiques des impôts qui présentent des éléments significatifs (logo, signature, etc).

Applications avec notre solution Mailsafe d’Altospam

Mailsafe exploite l’ensemble des systèmes d’authentification existants (SPF, DKIM et DMARC). De plus, nous avons renforcé les contrôles par des mesures spécifiques dans le cas des marques et services publics connus. Enfin des contrôles spécifiques aux messages se présentant comme internes (issus et destinés au même domaine) ajoutent une couche supplémentaire de sécurité.

Libérez vos boîtes mails. Stoppez les intrusions. Protégez votre organisation.

Spam? Malware ? Ransomware ? Phishing ? L’email est le premier vecteur d’une cyberattaque. Notre solution détecte et neutralise les menaces connues et inconnues en temps réel.