Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …

Le phishing, technique d’usurpation d’identité parmi tant d’autres, se propage de manière de plus en plus sophistiquée. En effet, aujourd’hui les experts du métiers parlent de spear phishing, smishing ou quishing. Plus de 70 % des violations de données commencent par des attaques de phishing. Sachant que, selon l’ANSSI les cyberattaques ont augmenté « de 30% » par rapport à 2022. C’est pourquoi il est de plus en plus difficile de les contrer.

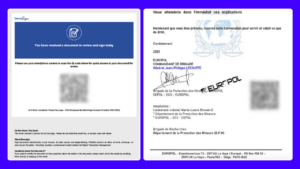

Tout d’abord, avec la montée de l’IA, les pirates informatiques sont capables de déployer des attaques beaucoup plus ciblées et complexes à détecter. Ci-dessous en images, des exemples de pièces jointes et emails frauduleux.

Par ailleurs, selon une étude de l’anti virus Kaspersky, le nombre d’attaques de phishing utilisant des codes QR (quishing) a augmenté de 2,5 fois entre 2019 et 2021. Cette popularité croissante permet aux cybercriminels d’exploiter cette tendance pour mener des attaques de phishing dans divers domaines tels que le commerce de détail, la restauration, les transports en commun et la publicité. Plus de 60 % des codes QR malveillants identifiés redirigent les utilisateurs vers des sites de phishing conçus pour voler des informations personnelles, telles que des identifiants de connexion ou des données de carte de crédit.

Le phishing a plusieurs dérivés, l’un des plus récents est le phishing par codes QR ou quishing. Toutes ces variations ont le même objectif : voler les données de vos collaborateurs. Pour éviter de se faire piéger, plusieurs points sont à surveiller dans l’entête, le corps et la signature du mail reçu.

Ci-dessous, un exemple de pièces jointes contenant un code QR malveillant.

En effet, le quishing se répand de plus en plus sous diverses formes. Il va d’une redirection vers un site de phishing jusqu’à la falsification d’informations de localisation (fausses adresses). Voici une liste qui regroupe les différentes techniques de quishing en 2024.

Entre autres, ces attaques se traduisent très souvent par la redirection de la cible vers des sites de phishing ou malware, par l’installation de logiciels malveillants et surtout par la collecte de données confidentielles.

Prenons l’exemple de l’attaque récente contre une entreprise pétrolière américiane où des chercheurs en cybersécurité ont identifié une attaque d’envergure utilisant des Codes QR hackés. Des milliers d’emails ont été envoyés dans le cadre de cette attaque. Les cybercriminels ont utilisé ces emails frauduleux pour demander aux collaborateurs d’effectuer une vérification de sécurité liée à leur compte Microsoft 365. Malgré les fonctions de détection natives de Microsoft, ces emails malveillants ont réussi à contourner les mesures de sécurité. En scannant le Code QR, les victimes étaient redirigées vers une fausse page de connexion, permettant ainsi aux cybercriminels de voler leurs identifiants et mots de passe.

Par conséquent, cette attaque a engagé des procédures pénales ainsi qu’un lourd impact direct sur la sécurité des données des collaborateurs ainsi que sur la situation financière de l’entreprise. D’autre part, sa réputation a également été remise en question par ses partenaires et actionnaires (coûts indirects).

En effet, la détection et la prévention des attaques de phishing basées sur les Codes QR exigent une vigilance constante. Les utilisateurs sont souvent le maillon faible de la sécurité SI. En ce qui concerne le QRishing en particulier, il est nécessaire de dispenser une formation spécifique pour dissuader les utilisateurs de scanner des codes provenant de sources inconnues ou de cliquer sur des liens sans vérifier leur légitimité au préalable.

Les attaques de phishing évoluent constamment, passant des emails traditionnels aux Codes QR et à d’autres vecteurs. Les entreprises doivent s’adapter en renforçant leur sensibilisation au phishing, en formant leur personnel et en mettant en place des mesures de sécurité robustes pour faire face à ces menaces. Cela inclut l’utilisation de solutions de sécurité avancées comme Mailsafe d’Altospam (anti-phishing, anti-spearphishing, anti-malware et anti-ransomware) et la révision régulière des politiques de sécurité pour rester un cran en avance sur les cybercriminels.

Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …